Ofiary kryzysu w Microsofcie

2 czerwca 2009, 15:04Jak zauważył Matt Rosoff z firmy analitycznej Directions on Microsoft, pracownicy, którzy zostali zwolnieni, nie są jedyną ofiarą spadających zysków koncernu z Redmond. W ciągu ostatnich miesięcy software'owy gigant zamknął lub czasowo zawiesił 13 projektów dotyczących oprogramowania i usług sieciowych.

Farba na tysiąclecia

31 lipca 2010, 15:36Przy całej naszej rozwiniętej technologii wiele możemy się nauczyć, podglądając dawne technologie. Na przykład: współczesne farby nie mogą się równać z błękitnym barwnikiem Majów, który nie blaknie przez tysiąclecia. Jaki oni to robili?

Niezdecydowany kameleon

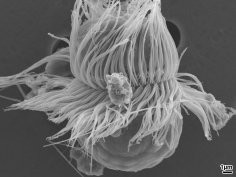

16 stycznia 2012, 07:05Orzęsek Mesodinium chamaeleon jest, jak wskazuje jego nazwa, jak kameleon. I chodzi tu nie tylko o okresową zmianę barw, ale także o zawieszenie między byciem formą heterotroficzną (cudzożywną) a pozyskującą cukry w wyniku fotosyntezy. M. chamaeleon został odkryty w duńskiej zatoce Nivå przez zespół Øjvinda Moestrupa z Uniwersytetu Kopenhaskiego.

Na polowaniu z pingwinami Adeli

22 stycznia 2013, 11:18Japońscy naukowcy jako pierwsi poznali szczegóły technik łowieckich pingwinów Adeli (Pygoscelis adeliae). Wykorzystali m.in. kamery wideo i przyspieszeniomierze, przymocowane do swobodnie pływających ptaków.

Śmiertelny cios w Cryptolockera

6 czerwca 2014, 08:12Przed kilkoma dniami udało się zlikwidować botnet Gameover Zeus. Dzięki temu cyberprzestępcy przestali rozprzestrzeniać szkodliwy kod o nazwie Cryptolocker. To jeden z najbardziej zaawansowanych robaków typu ransomware, które po infekcji blokują komputer i żądają pieniędzy za jego odblokowanie.

Rootkit w notebookach Lenovo

13 sierpnia 2015, 08:00Jeden z użytkowników notebooka Lenovo odkrył, że jego producent zainstalował w nim rootkita. Zadaniem ukrytego kodu jest upewnienie się, że na notebooku zawsze będzie zainstalowane dodatkowe oprogramowanie Lenovo. Nawet jeśli wyczyścimy komputer i przeinstalujemy Windows, rootkit pobierze i zainstaluje oprogramowanie Lenovo.

Stary błąd wciąż zagraża użytkownikom Windows Media Player

9 września 2016, 05:19Przestępcy wciąż mogą wykorzystywać liczący sobie ponad 10 lat błąd projektowy w implementacji DRM w Windows Media Playerze. Po raz pierwszy ataki z użyciem tego błędu odkryto w 2005 roku

Kopalny bezzębny delfin z Karoliny Południowej

24 sierpnia 2017, 10:30Amerykańsko-kanadyjski zespół naukowców opisał kopalnego delfina, który żył u wybrzeży Karoliny Południowej ok. 28-30 mln lat temu. Inermorostrum xenops, bo taką mu nadano nazwę, nie miał zębów.

Zabił żonę i córkę, wykorzystując tlenek węgla ulatniający się z piłki

23 sierpnia 2018, 11:40Anestezjolog Khaw Kim-sun, profesor Hongkońskiego Uniwersytetu Chińskiego, zabił żonę i 16-letnią córkę, wykorzystując piłkę do ćwiczeń wypełnioną tlenkiem węgla.

Dzięki odtajnieniu zdjęć wykonanych w czasie misji szpiegowskich archeolodzy dokonali wielu ważnych odkryć

5 lipca 2019, 11:46W czasie zimnej wojny stratosferyczne samoloty rozpoznawcze Lockheed U-2 latały nad Europą, Bliskim Wschodem i Azją. Dzięki odtajnieniu zdjęć wykonanych podczas tych misji archeolodzy mogli zidentyfikować struktury niewidoczne z poziomu ziemi oraz te, które zostały uszkodzone lub zniszczone w ciągu ostatnich 60 lat.